ITIL - 信息安全管理

信息安全管理 (ISM) 确保组织数据和 IT 服务的机密性、真实性、不可否认性、完整性和可用性。它还确保合理使用组织的信息资源并适当管理信息安全风险。

信息安全经理是此流程的流程所有者。

当 −

时,信息安全被认为得到满足信息仅在授权人员身上观察或披露

信息完整、准确且防止未经授权的访问(完整性)

信息在需要时可用且可用,提供信息的系统可抵御攻击并从故障中恢复或防止故障(可用性)

企业之间或与合作伙伴之间的业务交易以及信息交换是可信的(真实性和不可否认性)

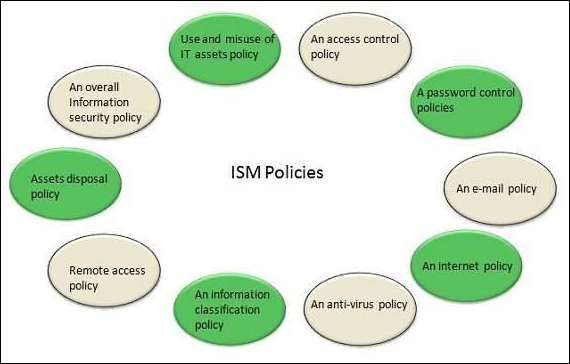

ISM 安全策略

ISM 安全策略需要涵盖安全的所有领域,适当且满足业务和应包括下图所示的政策 −

ISM 框架

ISM 流程

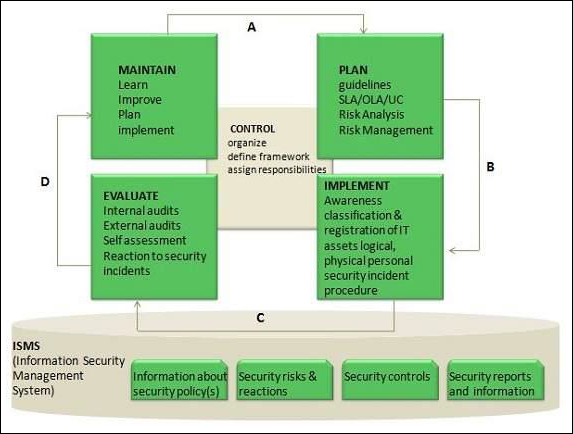

下图显示了信息安全管理 (ISM) 的整个流程 −

ISM 框架中的关键元素

ISM 框架涉及以下关键元素 −

控制

控制元素的目标是 −

建立组织结构以制定、批准和实施信息安全政策

分配职责

建立和控制文档

规划

此要素的目的是根据对组织要求的理解,设计和推荐适当的安全措施。

实施

此关键要素确保有适当的程序、工具和控制措施来支持安全策略。

评估

评估要素的目标是−

定期审核 IT 系统的技术安全

监督和检查是否遵守 SLA 和 OLA 中的安全策略和安全要求

维护

维护要素的目标是−

改进安全协议,例如,SLA和 OLA

改进安全措施和控制的实施

预防性

这一关键要素确保防止发生安全事故。为了使这种预防性安全措施有效,需要采取诸如控制访问权限、授权、识别、身份验证和访问控制等措施。

还原性

它涉及将可能发生的任何损害降至最低。

侦探性

尽快发现任何安全事故非常重要。

镇压性

此措施用于抵消任何安全事故的重复。

纠正性

此措施确保尽可能修复损害。