无线安全 Wi-Fi 身份验证模式

在本章中,我们将简要介绍无线部署中使用的可能身份验证方案。它们是:开放身份验证和基于预共享密钥 (PSK) 的身份验证。前者基于 EAP 帧来派生动态密钥。

开放身份验证

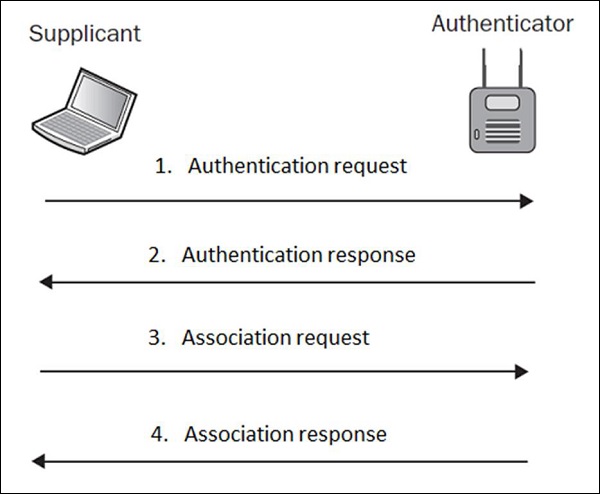

开放身份验证这个术语本身就非常具有误导性。它暗示某种身份验证已经到位,但实际上,该方案中的身份验证过程更像是正式步骤,而不是身份验证机制。该过程如下图所示 −

用简单的英语来说,这种交换的意思是,在身份验证请求中,无线客户端(请求者)说"嗨,AP,我想进行身份验证",而 AP 的身份验证响应则说"好的,你开始吧"。您是否看到此设置中的任何安全性?我也没有……

这就是为什么永远不要使用开放身份验证,因为它只是允许任何客户端向网络进行身份验证,而无需正确的安全检查。

基于 EAP 的 4 次握手(使用 WPA/WPA2)

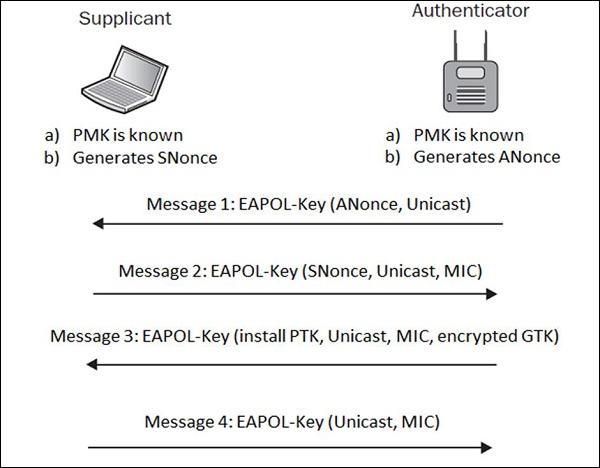

当无线客户端向 AP 进行身份验证时,它们都会经历称为4 次握手的 4 步身份验证过程。在这些消息交换期间,AP 和无线客户端之间会得出共享密码,而不会在任何 EAP 消息中传输。

成对主密钥 (PMK) 是黑客想要收集的东西,以便破解网络加密方案。PMK 仅供请求者和认证者知道,但在传输过程中不会在任何地方共享。

但是,会话密钥是,它们是 ANonce、SNonce、PMK、请求者和认证者的 MAC 地址的组合。我们可以把这个关系写成数学公式 −

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC)。

为了从这个等式中得出 PMK,必须破解 AES/RC4(取决于使用的是 WPA2 还是 WPA)。这并不容易,因为唯一可行的方法是执行暴力破解或字典攻击(假设您有一本非常好的字典)。

这绝对是一种推荐使用的身份验证方法,而且绝对比使用开放身份验证更安全。

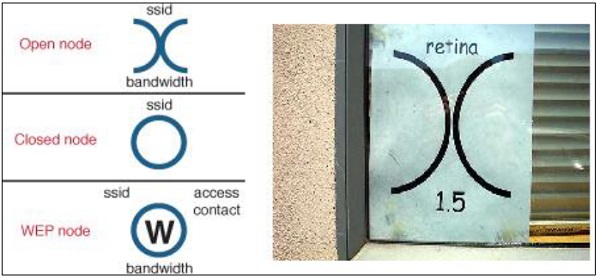

Wi-Fi 粉笔法

Wi-Fi 粉笔法是无线局域网历史上一个非常有趣的概念,主要用于美国。主要思想是标记实施开放身份验证或弱身份验证的 WLAN 的地方。这样一来,任何人只要在墙上或地上发现这个用粉笔写的标志,就可以无需身份验证即可登录 Wi-Fi 系统。聪明吧?

您可能会问自己 - 为什么是用粉笔而不是某种记号笔、喷雾剂或其他更持久的标记方式?答案很简单,来自刑法 - 用粉笔书写不被视为破坏行为。