安全测试 - 黑客攻击 Web 应用程序

我们可以使用各种方法/方式作为执行攻击的参考。

Web 应用程序 - 渗透测试方法

在开发攻击模型时,可以考虑以下标准。

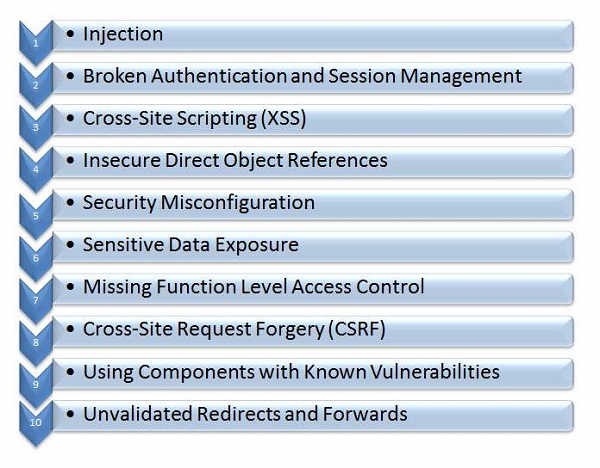

在以下列表中,OWASP 是最活跃的,并且有许多贡献者。我们将重点介绍每个开发团队在设计 Web 应用程序之前考虑的 OWASP 技术。

OWASP Top 10

开放 Web 应用安全协议团队发布了近年来 Web 上较为流行的 10 大漏洞。以下是基于 Web 的应用程序中更普遍的安全漏洞列表。

应用程序 - 动手操作

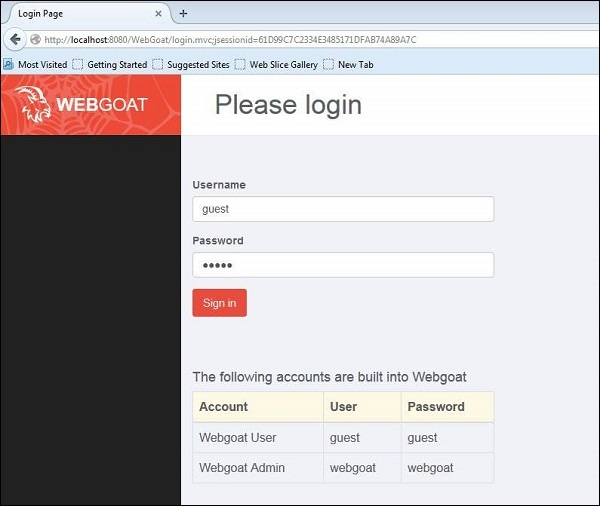

为了理解每一种技术,让我们使用一个示例应用程序。我们将对"WebGoat"进行攻击,这是一个 J2EE 应用程序,专门为学习目的而开发,存在安全漏洞。

有关 webgoat 项目的完整详细信息可在 https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project 上找到。要下载 WebGoat 应用程序,请导航至 https://github.com/WebGoat/WebGoat/wiki/Installation-(WebGoat-6.0) 并转至下载部分。

要安装下载的应用程序,首先确保您没有在端口 8080 上运行任何应用程序。只需使用一个命令即可安装 - java -jar WebGoat-6.0.1-war-exec.jar。有关更多详细信息,请访问WebGoat 安装

安装后,我们应该能够通过导航到http://localhost:8080/WebGoat/attack来访问该应用程序,页面将显示如下图所示。

我们可以使用登录页面中显示的访客或管理员凭据。

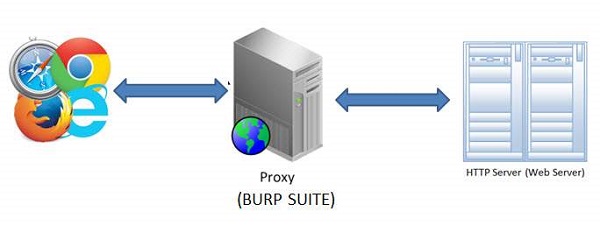

Web 代理

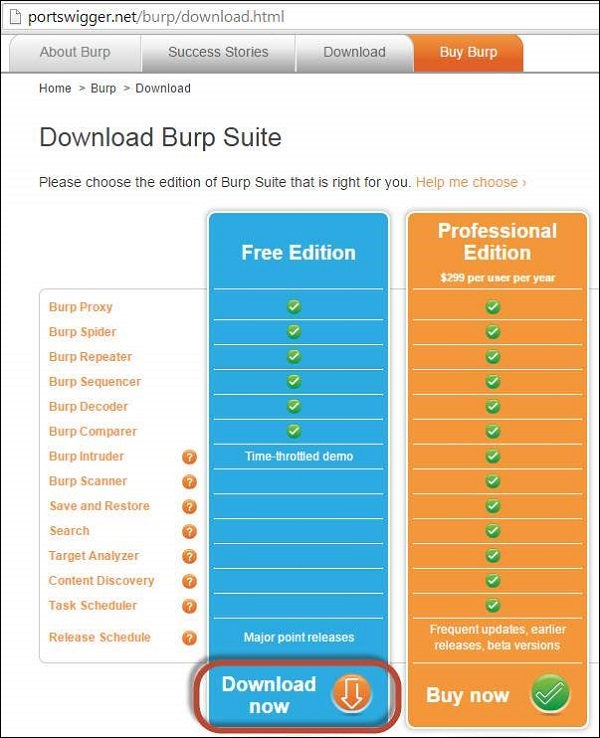

为了拦截客户端(浏览器)和服务器(在我们的例子中托管 Webgoat 应用程序的系统)之间的流量,我们需要使用 Web 代理。我们将使用可以从 https://portswigger.net/burp/download.html

下载的 Burp Proxy如果您下载如下所示的 burp suite 免费版本就足够了。

配置 Burp Suite

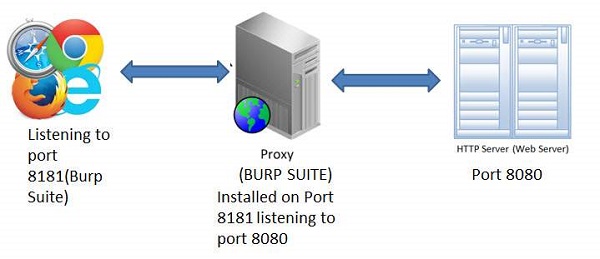

Burp Suite 是一个 Web 代理,可以拦截浏览器和 Web 服务器发送和接收的每个信息包。这有助于我们在客户端将信息发送到 Web 服务器之前修改内容。

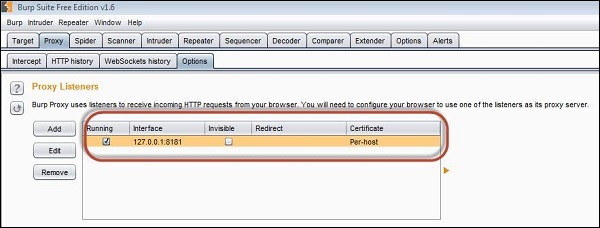

步骤 1 − 应用程序安装在端口 8080 上,Burp 安装在端口 8181 上,如下所示。启动 Burp Suite 并进行以下设置,以便将其启动到端口 8181,如下所示。

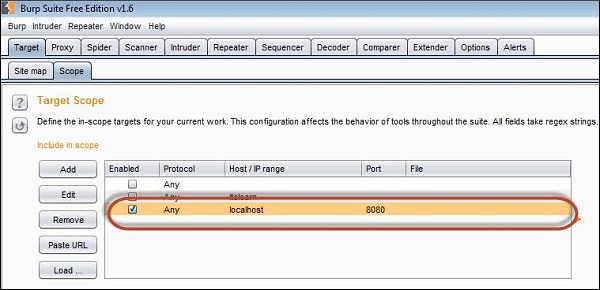

步骤 2 − 我们应该确保 Burp 正在监听应用程序安装的端口#8080,以便 Burp Suite 可以拦截流量。此设置应在 Burp Suite 的范围选项卡上完成,如下所示。

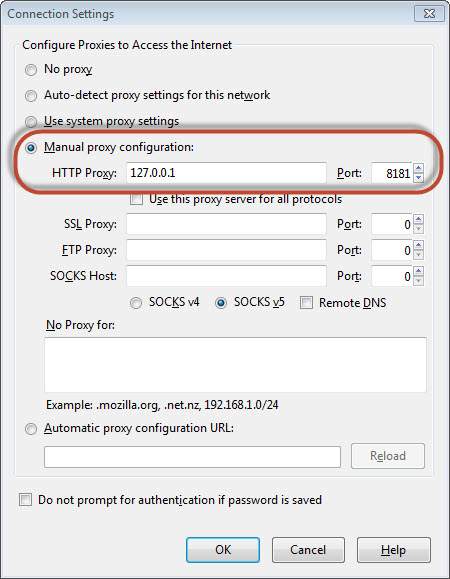

步骤 3 −然后设置浏览器代理监听端口 8181(Burp Suite 端口)。这样我们就配置了 Web 代理来拦截客户端(浏览器)和服务器(Webserver)之间的流量,如下所示 −

步骤 4 − 配置快照如下所示,并借助简单的工作流程图进行展示,如下所示