移动安全 - 攻击媒介

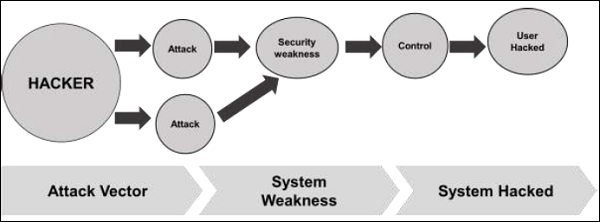

根据定义,攻击媒介是黑客用来访问另一台计算设备或网络以注入通常称为有效负载的"坏代码"的方法或技术。此媒介可帮助黑客利用系统漏洞。许多此类攻击媒介都利用了人为因素,因为这是该系统最薄弱的环节。以下是黑客可以同时使用多个攻击媒介的示意图。

一些移动攻击媒介是 −

恶意软件

病毒和 Rootkit

应用程序修改

操作系统修改

数据泄露

数据离开组织

打印屏幕

复制到 USB 和备份丢失

数据篡改

被其他应用程序修改

未被发现的篡改尝试

越狱设备

数据丢失

设备丢失

未经授权的设备访问

应用程序漏洞

攻击媒介的后果

攻击媒介是如上所述的黑客攻击过程,如果成功,则对您的移动设备产生以下影响。

丢失数据 − 如果您的移动设备遭到黑客攻击或被病毒入侵,则您存储的所有数据都将丢失并被攻击者窃取。

移动资源的不当使用 − 这意味着您的网络或移动设备可能超载,因此您无法访问您的正版服务。在更糟糕的情况下,黑客会利用它连接另一台机器或网络。

声誉受损 − 如果您的 Facebook 帐户或企业电子邮件帐户遭到黑客攻击,黑客可以向您的朋友、业务伙伴和其他联系人发送虚假消息。这可能会损害您的声誉。

身份盗窃 − 可能存在身份盗窃的情况,例如照片、姓名、地址、信用卡等,这些信息可用于犯罪。

移动攻击的剖析

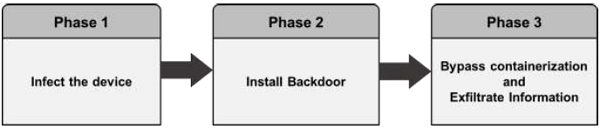

以下是移动攻击剖析的示意图。它从感染阶段开始,其中包括攻击媒介。

感染设备

使用移动间谍软件感染 Android 和 iOS 设备的方式不同。

Android − 通常使用社交工程攻击诱骗用户从市场或第三方应用程序下载应用程序。远程感染也可以通过中间人 (MitM) 攻击进行,其中主动对手拦截用户的移动通信以注入恶意软件。

iOS − iOS 感染需要物理访问移动设备。感染设备也可以通过利用零日漏洞(例如 JailbreakME 漏洞)来实现。

安装后门

要安装后门,需要通过 root Android 设备和越狱 Apple 设备获得管理员权限。尽管设备制造商设置了 root/越狱检测机制,但移动间谍软件很容易绕过它们 −

Android − root 检测机制不适用于故意 root。

iOS −越狱"社区"声音喧嚣,积极性高。

绕过加密机制并窃取信息

间谍软件以纯文本形式向攻击者服务器发送移动内容(例如加密的电子邮件和消息)。间谍软件不会直接攻击安全容器。它会在用户从安全容器中提取数据以进行读取时抓取数据。在此阶段,当内容被解密以供用户使用时,间谍软件将控制内容并将其发送出去。

黑客如何从成功入侵的手机中获利?

在大多数情况下,我们大多数人都会想,如果我们的手机被黑客入侵,我们可能会失去什么。答案很简单 - 我们将失去隐私。我们的设备将成为黑客观察我们的监视系统。黑客的其他盈利活动包括窃取我们的敏感数据、付款、进行非法活动,例如DDoS 攻击。以下是示意图。

OWASP 移动十大风险

谈到移动安全时,我们根据 OWASP 确定漏洞类型,OWASP 是美国一家非营利性慈善组织,成立于 4 月 21 日。OWASP 是一个国际组织,OWASP 基金会支持世界各地的 OWASP 工作。

对于移动设备,OWASP 有10 个漏洞分类。

M1-平台使用不当

此类别涵盖平台功能的滥用或未能使用平台安全控制。它可能包括 Android Intent、平台权限、滥用 TouchID、Keychain 或属于移动操作系统的其他安全控制。移动应用可能会通过多种方式遭遇这种风险。

M2-不安全的数据

这个新类别是 2014 年移动十强中的 M2 和 M4 的组合。它涵盖不安全的数据存储和意外的数据泄露。

M3-不安全的通信

它涵盖了糟糕的握手、不正确的 SSL 版本、弱协商、敏感资产的明文通信等。

M4-不安全的身份验证

此类别捕获了对最终用户进行身份验证或不良会话管理的概念。这包括 −

- 在需要时完全无法识别用户

- 在需要时无法维护用户身份

- 会话管理中的弱点

M5-加密不足

代码将加密应用于敏感信息资产。但是,加密在某种程度上是不够的。请注意,与 TLS 或 SSL 相关的所有内容都属于 M3。此外,如果应用程序在应该使用加密时完全无法使用加密,则可能属于 M2。此类别适用于尝试加密但未正确完成的问题。

M6-不安全授权

此类别用于捕获授权中的任何失败(例如,客户端的授权决策、强制浏览等)。它不同于身份验证问题(例如,设备注册、用户识别等)

如果应用程序在应该验证用户身份的情况下根本没有验证用户身份(例如,在需要经过身份验证和授权访问时授予对某些资源或服务的匿名访问权限),那么这就是身份验证失败,而不是授权失败。

M7-客户端代码质量

这是"通过不受信任的输入做出的安全决策",这是我们较少使用的类别之一。这将是移动客户端中代码级实现问题的总括。这与服务器端编码错误不同。这将捕获诸如缓冲区溢出、格式字符串漏洞以及各种其他代码级错误,解决方案是重写移动设备上运行的某些代码。

M8-代码篡改

此类别涵盖二进制修补、本地资源修改、方法挂钩、方法调换和动态内存修改。

一旦应用程序交付到移动设备,代码和数据资源就会驻留在那里。攻击者可以直接修改代码、动态更改内存内容、更改或替换应用程序使用的系统 API,或者修改应用程序的数据和资源。这可以为攻击者提供一种直接方法来破坏软件的预期用途,以获取个人或金钱利益。

M9-逆向工程

此类别包括对最终核心二进制文件的分析,以确定其源代码、库、算法和其他资产。 IDA Pro、Hopper、otool 等软件和其他二进制检查工具可让攻击者洞悉应用程序的内部工作原理。这可用于利用应用程序中其他新出现的漏洞,以及泄露有关后端服务器、加密常数和密码以及知识产权的信息。

M10-无关功能

开发人员通常会包含隐藏的后门功能或其他内部开发安全控制,而这些功能或控制并不打算发布到生产环境中。例如,开发人员可能会意外地将密码作为注释包含在混合应用程序中。另一个示例包括在测试期间禁用双因素身份验证。