恶意软件清除 - 清除准备

恶意软件利用某些事件将自身附加到程序上并传输到其他程序。它们需要这些事件发生,因为它们无法自行启动,而是使用不可执行文件进行传输并感染其他网络或计算机。

为了准备清除阶段,我们首先应该了解恶意软件正在使用哪些计算机进程,以便将其杀死。它们正在使用哪些流量端口来阻止它们?与这些恶意软件相关的文件有哪些,这样我们才有机会修复或删除它们。所有这些都包括一系列可帮助我们收集这些信息的工具。

调查过程

从上述结论中,我们应该知道,当某些不寻常的进程或服务自行运行时,我们应该进一步调查它们与潜在病毒的关系。调查过程如下 −

要调查进程,我们应该首先使用以下工具 −

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

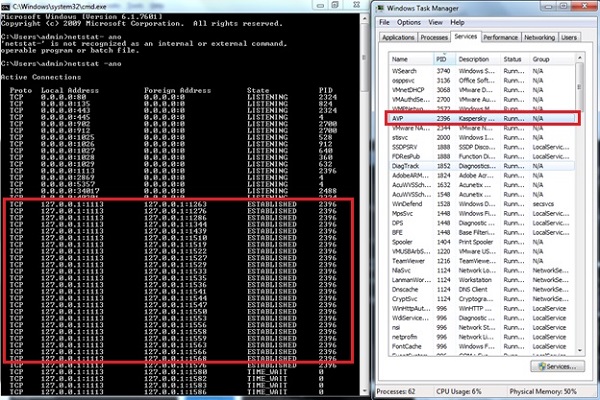

Listdll.exe 显示正在使用的所有 dll 文件。netstat.exe 及其变量显示正在使用其各自端口运行的所有进程。以下示例显示了如何将 Kaspersky Antivirus 的进程映射到命令 netstat-ano 以查看进程编号。要检查它属于哪个进程号,我们将使用任务管理器。

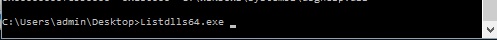

对于 Listdll.exe,我们从以下链接下载它 - https://technet.microsoft.com/en-us/sysinternals/bb896656.aspx 我们可以运行它来检查哪些进程与正在使用的 DLL 相连。

我们打开 CMD 并转到 Listdll.exe 的路径,如以下屏幕截图所示,然后运行它。

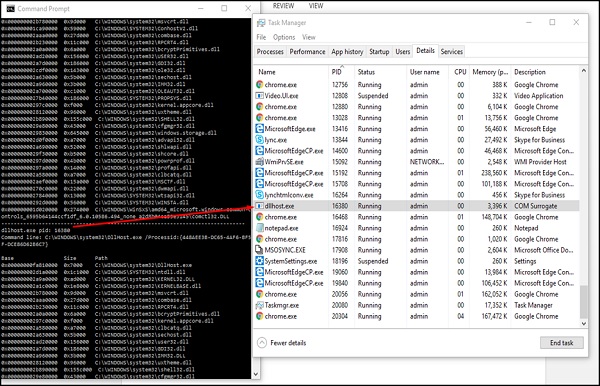

我们将得到如下图所示的结果。

例如,PID 16320 被 dllhost.exe 使用,其描述为 COM Surrogate,位于左侧。它显示了此进程显示的所有 DLL,我们可以谷歌搜索并检查。

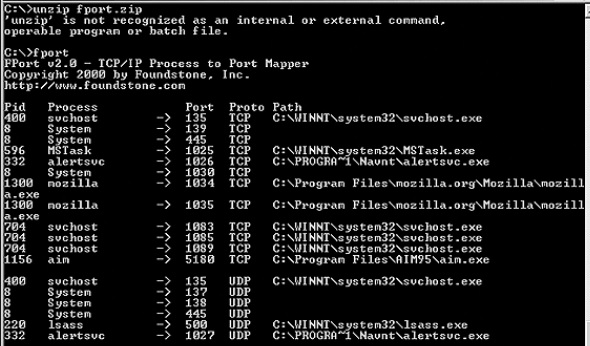

现在我们将使用 Fport,可从以下链接下载 - https://www.mcafee.com/hk/downloads/free-tools/fport.aspx# 将服务和 PID 与端口进行映射。

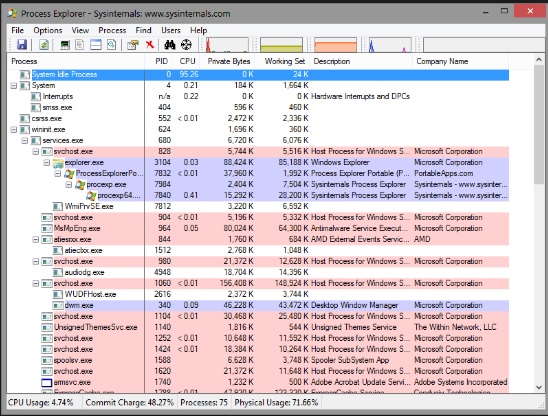

另一个用于监控服务并查看它们消耗了多少资源的工具称为"Process Explorer",可从以下链接下载 - https://download.sysinternals.com/files/ProcessExplorer.zip 下载后,您必须运行 exe 文件,您将看到以下结果 −